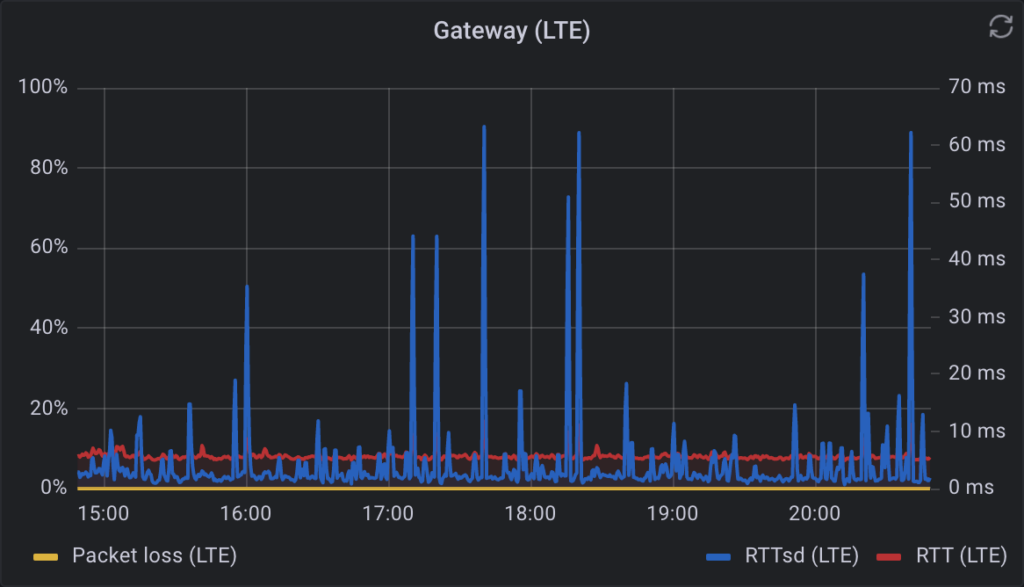

Pfsense Gateway Latency with Telegraf

Some years ago I started using the Telegraf package on pfSense and was disappointed to find out that it didn’t report the gateway latencies. So I wrote a quick&dirty Python 2 script that would parse the output of pfSense’s dpinger and output it in a format that Telegraf could send to InfluxDB. With the most…

How to assign a docker-machine host a static ip address

Boot2docker uses DHCP by default. Most solutions I found simply assign a static address and neglect to disable DHCP. Which led to the machine simply changing its ip address after some time. This command line should take care of that: After creating that file on the host restart it and regenerate the client certificates:

Minimalistische Firewall-Regeln auf 1&1 Cloud Server

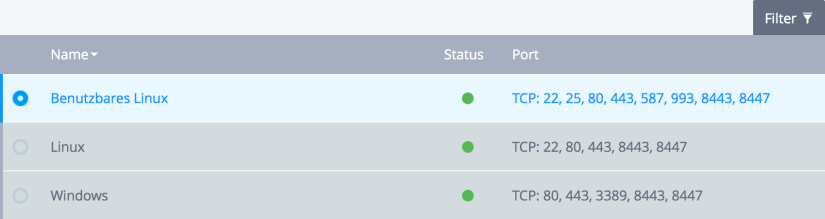

Beim Wechsel von meinem „alten“ 1&1 Dynamic Cloud Server auf einen neuen 1&1 Cloud Server (man beachte die Abwesenheit des Wortes „Dynamic“) habe ich mich gewundert, wieso Email-Versand und -Empfang nicht funktionieren wollte. Nach langer und vergeblicher Suche in Plesk fand ich die Ursache im 1&1 Cloud Panel. Im Panel finden sich unter Netzwerk -> Firewall-Richtlinien zwei…

SSH-Agent für Authentizierung mit sudo verwenden

Pam-ssh-agent-auth ist ein PAM-Modul, um SSH-Schlüssel für die Authentizierung mit sudo zu verwenden. Das ständige eintippen des Passwortes kann auf die Dauer lästig werden, aber die authentizierung ganz abzuschalten fühlt sich auch irgendwie falsch an. Dieses Modul stellt einen guten Kompromiß dar.

YubiKey NEO mit Debian

Und wenn der YubiKey NEO unter Debian nicht als Kartenleser erkannt wird, fehlen in der /etc/libccid_Info.plist vermutlich ein paar Einträge. Das dazugehörige diff sieht so aus: — /etc/libccid_Info.plist.backup 2014-11-10 20:53:41.000000000 +0100 +++ /etc/libccid_Info.plist 2014-11-10 21:05:38.000000000 +0100 @@ -325,6 +325,8 @@ <string>0x08C3</string> <string>0x08C3</string> <string>0x15E1</string> + <string>0x1050</string> + <string>0x1050</string> </array> <key>ifdProductID</key> @@ -550,6 +552,8 @@ <string>0x0401</string> <string>0x0402</string>…

RFID-Reader mit Debian

Wenn der RFID-Reader (in meinem Fall der ACR122) unter Debian einfach nicht funktionieren will, obwohl der Kernel anzeigt, daß er das Gerät gefunden hat. Und der pcscd ähnliche Meldungen ausspuckt: 00410836 ccid_usb.c:645:OpenUSBByName() Can’t claim interface 001/008: Device or resource busy Dann nimmt vermutlich das falsche Kernel-Modul das Gerät unter beschlag. Folgendes half bei mir, den…

pfSense auf der Soekris net4801

Dies ist eigentlich nur eine Notiz an mich, für den Fall, daß ich es mal wieder brauchen sollte. Wenn die pfSense nach der Installation auf der CF-Karte auf der Soekris nur noch Meldungen wie READ_DMA timed out ausspuckt, muß man DMA deaktivieren. Einfach in der /boot/loader.conf folgende Zeile einfügen: hw.ata.ata_dma=”0″ Danach bootet die pfSense…

Must-have Webdienst

Ohne Dropbox könnte ich nicht mehr leben. Ich kann damit nicht nur einen Ordner zwischen verschiedenen meiner Rechner synchronisieren sondern auch Ordner mit anderen Dropbox-Usern teilen. Und das ganze funktioniert sogar zwischen Windows, Mac und Linux. Und dank des Public-Ordners kann ich auch mal eben eine Datei per http zugänglich machen, ohne diese mit (s)ftp/scp/……

Ein echtes ZFS-only FreeBSD-System

Als ich meinen neuen FreeBSD-Server installieren sollte, wollte ich ihn nun komplett mit ZFS einrichten. Im Internet existieren genügend Anleitungen, die beschreiben, wie man dies bewerkstelligt. Doch sie gingen alle nicht den allerletzten Schritt, um auch das Swap ins ZFS zu legen. Hier also die Anleitung, wie man ein echtes ZFS-only System einrichtet.

Plesk 10.0.1

Hmm, Update auf Plesk 10.0.1 von 9.5.3 ist durchgelaufen. Geriet ein wenig ins Stocken beim Spamassassin/spamd. Aber nachdem ich spamd manuell abgeschossen habe, lief der Rest durch. Die 25 sw-engine-cgi-Instanzen beunruhigen mich ein wenig, aber es scheint alles zu funktionieren. Falls nicht, ist Plesk schuld :)

Privacy Overview

This website uses cookies to improve your experience while you navigate through the website. Out of these, the cookies that are categorized as necessary are stored on your browser as they are essential for the working of basic functionalities of the website. We also use third-party cookies that help us analyze and understand how you use this website. These cookies will be stored in your browser only with your consent. You also have the option to opt-out of these cookies. But opting out of some of these cookies may affect your browsing experience.

Necessary cookies are absolutely essential for the website to function properly. These cookies ensure basic functionalities and security features of the website, anonymously.

| Cookie | Duration | Description |

|---|---|---|

| cookielawinfo-checkbox-advertisement | 1 year | Set by the GDPR Cookie Consent plugin, this cookie is used to record the user consent for the cookies in the "Advertisement" category . |

| cookielawinfo-checkbox-analytics | 1 year | Set by the GDPR Cookie Consent plugin, this cookie is used to record the user consent for the cookies in the "Analytics" category . |

| cookielawinfo-checkbox-functional | 1 year | The cookie is set by the GDPR Cookie Consent plugin to record the user consent for the cookies in the category "Functional". |

| cookielawinfo-checkbox-necessary | 1 year | Set by the GDPR Cookie Consent plugin, this cookie is used to record the user consent for the cookies in the "Necessary" category . |

| cookielawinfo-checkbox-others | 1 year | Set by the GDPR Cookie Consent plugin, this cookie is used to store the user consent for cookies in the category "Others". |

| cookielawinfo-checkbox-performance | 1 year | Set by the GDPR Cookie Consent plugin, this cookie is used to store the user consent for cookies in the category "Performance". |

| CookieLawInfoConsent | 1 year | Records the default button state of the corresponding category & the status of CCPA. It works only in coordination with the primary cookie. |

Functional cookies help to perform certain functionalities like sharing the content of the website on social media platforms, collect feedbacks, and other third-party features.

Performance cookies are used to understand and analyze the key performance indexes of the website which helps in delivering a better user experience for the visitors.

Analytical cookies are used to understand how visitors interact with the website. These cookies help provide information on metrics the number of visitors, bounce rate, traffic source, etc.

Advertisement cookies are used to provide visitors with relevant ads and marketing campaigns. These cookies track visitors across websites and collect information to provide customized ads.

Other uncategorized cookies are those that are being analyzed and have not been classified into a category as yet.

| Cookie | Duration | Description |

|---|---|---|

| _pk_id.1.cfaf | 1 year 27 days | No description |

| _pk_ses.1.cfaf | 30 minutes | No description |